Cyber expert and 'Shark Tank' star Robert Herjavec: 10 easy online safety hacks you're probably not doing

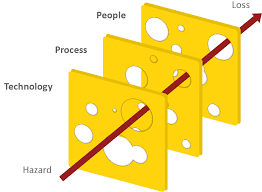

Ilya S. Savenok | Getty Images Robert Herjavec Enterprise data breaches dominate the headlines today, yet it's easy to get complacent in our day-to-day lives. We're connected to our devices 24-7 — laptops, tablets, mobile phones, Fitbits, etc. — whether it's for work or just fear of missing out. My company, Herjavec Group, specializes in cybersecurity services for enterprises globally, but the foundational elements of security at the consumer level are very similar.